Ешелонована система оборони. Забезпечення безпеки. Рівні: багато та різні

Принцип ешелонованої оборони набуває все більшого поширення серед фахівців з безпеки. Однак його практична реалізація часто неправильна. Стратегія оборони не повинна обмежуватися лише нагромадженням численних контрольних перевірок та технологій захисту. Сутність ешелонованої оборони – у продуманому розташуванні засобів захисту. Для успішної організації ешелонованої оборони необхідно провести хороший аналіз загрози, під час якого необхідно визначити:

- ресурси та значення цих ресурсів;

- небезпеки, яким наражаються ресурси, та ймовірність кожної загрози;

- вектори загрози, які можна використовувати для атаки на підприємство.

Концепція ешелонованої оборони існує тисячі років, тому я наведу часто використовуваний приклад середньовічного замку, щоб показати, що властиво і що невластиво ешелонованій обороні. Для ясності викладу спростимо завдання і розглянемо лише один із векторів загрози, проти якого необхідно захистити замок: пряма атака через головні ворота. Замок має численні засоби захисту проти цього вектора загрози. Якщо оборону правильно організовано, зломщикам доведеться подолати кожен рубіж, перш ніж їм вдасться по-справжньому загрожувати людським, військовим, політичним чи матеріальним ресурсам замку.

По-перше, нападники повинні ухилитися від граду стріл на підході до замку. Потім, якщо підвісний міст піднято, нападники повинні подолати рів і проникнути у ворота, закриті піднятим мостом. Після цього нападники повинні пройти вузьким проходом, утвореним стінами і спробувати пройти крізь внутрішні ворота під ударами захисників замку.

Цей сценарій – добрий приклад багаторівневої оборони, організованої проти одного вектора загрози. Однак проста наявність засобів захисту не означає, що підприємство має справді ешелоновану оборону проти конкретних загроз. Наприклад, ще один вектор загрози проти замку – підрив стін. Від цієї небезпеки захищає рів, але як бути, якщо облягаючим вдасться осушити його? Оборону замку навряд чи можна назвати ешелонованою, якщо немає додаткових засобів, наприклад, фундаменту, що глибоко йде в землю, або готового запасу киплячої смоли, яку можна в будь-який момень вилити на противника зі стін.

У світі ІТ немає єдиного непереборного засобу захисту, і жодна стратегія інформаційної безпеки буде повної без ешелонованої стратегії. Непросто реалізувати цю стратегію у корпорації, якій необхідно захистити свої інформаційні ресурси. Перевага замків полягала в наявності єдиної точки входу, а у виробничих мережах компаній існує безліч входів (зокрема з'єднання з постачальниками, провайдерами послуг та споживачами), що робить оборону більш пористою. Крім того, в даний час кількість векторів загроз набагато більша, ніж кілька років тому. На початку 1990-х безпека мережі зводилася по суті до захисту від атак на рівні пакетів, а брандмауери були маршрутизаторами з додатковими можливостями. Сьогодні загрози для внутрішніх ресурсів походять від переповнень буфера, SQL-підмін, шкідливих Web-сторінок, поштових повідомлень з активним контентом, бездротових з'єднань, підроблених URL та багатьох інших типів атаки.

У такому динамічному, складному середовищі зломщик може обійти будь-яку перешкоду за наявності сприятливих обставин. Розглянемо, наприклад, антивірусні програми. Новий вектор атаки може обійти класичні перевірки, також як програми IM обходять перевірки з боку антивірусних утиліт. До мережі підприємства може бути підключений єдиний комп'ютер без обов'язкової антивірусної програми. Важливе оновлення вірусних сигнатур може вийти із запізненням або не буде застосовано у філії. Антивірусний механізм може пропустити вірус, або станеться збій антивірусної програми через некоректне виправлення. Всі ці події трапляються насправді.

Стратегія вичерпної ешелонованої оборони

У сучасних умовах важливіше, ніж будь-коли в минулому, застосувати кілька засобів проти кожної загрози. На прикладі антивірусної програми можна розглянути, як використовувати комбіновані прийоми для формування вичерпної ешелонованої оборони проти вірусів та інших шкідливих програм.

Початковий рівень представлений антивірусною програмою, спрямованою проти найпоширеніших векторів (або входів) загрози, до яких належать електронна пошта, Web та IM. Антивірусну технологію слід встановити на шлюзових серверах SMTP, які обробляють вхідний поштовий потік, і розгорнути антивірусне програмне забезпечення на брандмауерах та вхідних пристроях, які перехоплюють дані, що пересилаються під час переміщень Web і завантаження файлів. Засоби безпеки IM менш зрілі, ніж рішення для електронної пошти та Web. Крім того, проблема ускладнюється через широке поширення IM-служб і здатність IM-клієнтів обходити захисні заходи шлюзів. Тим не менш, існують рішення, за допомогою яких можна надіслати внутрішні та зовнішні IM-повідомлення через єдиний канал з антивірусним фільтром та іншими функціями безпеки.

Але електронна пошта, Web та IM - не єдині вектори поширення шкідливих програм. Наприклад, ними можуть бути змінні носії, зокрема гнучкі диски, компакт-диски, пристрої USB та флеш-пам'яті. Користувач може принести ноутбук в Internet-кафе, підключитися до Wi-Fi-мережі, наразитися на напад, а потім повернутися з комп'ютером в офіс і встановити з'єднання з мережею підприємства, обійшовши периметричний захист. Це лише деякі з можливих шляхів розповсюдження небезпечних програм. Неможливо блокувати всі маршрути проникнення за допомогою спеціалізованих засобів. Зрештою, у кожній організації з'являються захищені вектори та відкриті вектори без превентивних заходів.

Що відбувається, якщо шкідлива програма обходить периметричний захист через незахищений вектор, чи спеціалізований засіб безпеки виявляється неефективним? Подальший розвиток подій залежить від наявності ешелонованої оборони. У середні віки головною турботою захисників замку була кругова оборона від атаки навколишньої місцевості. Оборонні укріплення починалися на далеких підходах до замку, і ставали все більш потужними в міру наближення до центру замку. Найбільш захищеною була головна вежа, яка являла собою замок у замку. Якщо зобразити оборонні рубежі у вигляді концентричних кіл навколо об'єкта, що захищається, то стає очевидною причина вибору даного підходу. Чим далі від об'єкта, тим більша довжина кола і тим більше ресурсів потрібна для організації кругової оборони.

p align="justify"> Різні методи захисту від вірусів, розглянуті вище, забезпечують широту, але не глибину оборони. Наприклад, заражений файл проходить перевірку не більше, ніж одним із антивірусних інструментів, залежно від вектора, з якого з'явився файл. Незважаючи на важливість ширини, не можна сподіватися блокувати будь-яку небезпеку на фізичному чи логічному периметрі мережі. Тому блокуються найпростіші або найчастіше використовувані вектори зараження, а потім формується більш глибоке кільце оборони.

Другий рівень оборони може бути комбінацією засобів виявлення, лікування та додаткової профілактики. Приклад засобів виявлення – сканування файлів у процесі прийому. У багатьох антивірусних продуктах файли перевіряються, перш ніж їх зможуть відкрити програми. Антивірусне рішення, яке відправляє до карантину чи відновлює файли, одночасно виконує і функцію лікування. Якщо сканування файлів у процесі прийому призводить до помітного падіння швидкодії користувачів або процесорів, то можна регулярно сканувати томи серверів і робочих станцій, та інші сховища файлів у періоди малого робочого навантаження.

Різні засоби виявлення можуть бути як складними, так і простими, але ефективними. До складних належать системи виявлення та запобігання несанкціонованому доступу, які контролюють трафік у мережах, відшукуючи віруси та "хробаків". Однак у цих дорогих системах використовується база даних відомих атак, яка потребує постійного оновлення. Крім того, при аналізі пакетів існує проблема втрачених пакетів та некоректного відновлення потоків даних. Серед простих рішень - організація папок-приманок, які містять легко доступні для модифікації файли. Потім спеціальні процеси виявляють зміни у файлах. Файли є лише наживкою, і будь-яка спроба змінити їх можна як свідчення діяльності шкідливої програми.

Можна реалізувати інший рівень превентивного контролю, розмістивши брандмауери на хост-машинах, максимально посиливши порядок зміни файлів і виключивши або обмеживши доступ до папок, що розділяються. В результаті всіх цих заходів вірусам та "хробакам" важче виявляти ще незаражені файли та системи.

Оцінка надійності захисту

Ешелонована оборона - ефективний спосіб боротьби з багатовекторними небезпеками, що постійно змінюються, в сучасному інформаційному середовищі. Захист має бути не лише широким, а й глибоким. Не слід обмежуватися лише фізичною зоною оборони, розглядаючи лише фізичну мережу та межі систем. На відміну від архітектора замку, якому потрібно захистити єдину точку входу, адміністратору ІТ доводиться мати справу з безліччю точок у вигляді окремих комп'ютерів, додатків, сховищ даних та процесів. Оборона буде дійсно ешелонованою, якщо для кожного ресурсу існує більше одного захисту від конкретної загрози.

До 2025 року можна назвати ефективною відповіддю на американську стратегію миттєвого глобального удару, вважає полковник у відставці Віктор Литовкін.

Ешелонована система ПРО

Про те, що в нашій країні до 2025 року завершиться створення ешелонованої національної системи ПРО журналістам розповів головний конструктор системи попередження про ракетний напад (СПРН) Сергій Боєв. Її створення він назвав реакцією у відповідь на активний розвиток засобів повітряного нападу у світі, які сьогодні надають багато в чому визначальне значення на перебіг військових конфліктів.

«Система протиракетної оборони має два ешелони - наземний і космічний. До наземного ешелону входять станції попередження про ракетний напад, розташовані по периметру нашої країни, а також зенітно-ракетні та протиракетні комплекси, здатні перехоплювати як стратегічні, так і ракети середньої та меншої дальності.

Космічний ешелон, який також є системою попередження про ракетний напад, за допомогою розвідувальної техніки, що включає супутникову апаратуру, виявляє пуски ракет у будь-який бік, але насамперед у бік Росії. Коли ми говоримо про ешелоновану оборону, то припускаємо розміщення станцій радіолокацій і систем ЗРК не тільки по периметру, але і всередині країни. Подібний підхід дозволить не пропустити удари по ключових промислових районах країни, військових об'єктів та культурних центрів», - пояснює ФБА «Економіка сьогодні» військовий експерт.

Передбачається, що до 2025 року ешелонована оборона об'єднає в єдине ціле системи протиракетної та протиповітряної оборони, зокрема, на території наших союзників на пострадянському просторі. Створення подібної парасольки, на думку експерта, веде до стирання кордонів між тактичною та стратегічною системами ППО та ПРО.

Миттєвий глобальний удар

До складу ешелонованої системи ПРО увійдуть такі комплекси малої дальності як «Тунгуска», «Бук», «Панцир» та «Тор-М2» та середньої дальності С-300 та «Витязь». Як зазначає військовий експерт Олексій Леонков, замкне ешелоновану систему оборони ухвалення на озброєння ЗРК великої дальності С-500, здатного вражати цілі на відстані до 100 кілометрів над землею.

Такий захист можна назвати ефективною відповіддю на концепцію масованої повітряно-космічної атаки США, відому як Миттєвий глобальний удар. Система оборони розробляється, у тому числі з урахуванням перспективних розробок, що ще не прийняті на озброєння, включаючи гіперзвукові крилаті ракети. Поки у противника такої зброї немає, але ми будемо готові такі ракети перехопити у разі їхньої появи. Варто зазначити, що жодна інша країна, включаючи США, не має в своєму розпорядженні таку розвинену систему повітряної оборони», - резюмує Віктор Литовкін.

Як звернув увагу Сергій Боєв, стратегію миттєвого глобального удару буде доведено до 2030 року. До цього моменту США зможуть одночасно залучити для завдання ударів і міжконтинентальні балістичні ракети в різному оснащенні, і гіперзвукові засоби ураження, і крилаті ракети різного базування. Пряму загрозу нам тут несуть наземні комплекси ПРО Aegis, які розміщені в Румунії та Польщі. Виходячи з поточних викликів, розгортання до середини 20-х ешелонованої системи ПРО є стратегічним завданням для нашої країни.

Прикриття на ближніх підступах

ЗПРК "Панцир-С1" - це універсальний засіб боротьби з повітряними цілями, що мають швидкість до 1000 м/с, на дистанції від 200 до 20 тисяч метрів. Комплекс може знищувати цілі, що летять на висоті від 5 до 15 тисяч метрів. Також він може боротися з легкою броньованою технікою супротивника та його живою силою. Цей комплекс практично миттєво може виявити та знищити літак, вертоліт, крилату ракету або керовану авіабомбу супротивника.

Цей зенітний ракетно-гарматний комплекс може бути розміщений на колісному або гусеничному шасі, можлива і стаціонарна установка. Комплекс має захищену від перешкод систему зв'язку.

Знищення повітряних цілей проводиться за рахунок гарматного озброєння та зенітних ракет, що мають ІЧ та РЛ наведення.

Кожна машина має три локатори: РЛС раннього виявлення та цілевказівки, радар супроводу та наведення, а також пасивний оптичний радар.

РЛС виявлення мети може одразу вести до двадцяти об'єктів, передавати в бортову обчислювальну машину їх координати та дані щодо швидкості руху. Крім цього, дана РЛС визначає тип мети та її державну належність.

РЛС супроводу цілей і ракет значною мірою визначає високу ефективність комплексу, вона виготовлена із застосуванням фазованої антеної решітки. Застосування такого радара дозволяє ЗПРК вести вогонь відразу за трьома цілями, при цьому за найнебезпечнішою з них можливий залп із двох ракет.

Оптико-електронна система (ОЕС) використовується для стрільби по цілях, що низько летять, а також наземних цілях.

Зенітний ракетний комплекс Бук

Протидія на середній дальності

Самохідна вогнева установка (СОУ) "Бук-М1" оснащена чотирма ракетами та РЛС сантиметрового діапазону 9С35. СОУ призначена для пошуку, супроводу та ураження повітряних цілей. В установці є цифровий обчислювальний комплекс, апаратура зв'язку та навігації, телевізійно-оптичний візир, автономна система життєзабезпечення. СОУ може працювати автономно, без прив'язки до командного пункту та станції виявлення цілей. Щоправда, у такому разі зона ураження зменшується до 6-7 градусів за кутом та 120 градусів за азимутом. СОУ може виконувати свої функції в умовах встановлення радіоелектронних перешкод.

Зарядна установка комплексу «Бук» може здійснювати зберігання, перевезення та навантаження восьми ракет.

Комплекс озброєний зенітною твердопаливною одноступінчастою ракетою 9М38. Вона має систему радіолокації наведення з напівактивним принципом роботи і осколково-фугасну бойову частину. На початковому етапі польоту корекція здійснюється радіосигналами, але в завершальному – з допомогою самонаведення.

Зенітно-ракетний комплекс С-400 "Тріумф".

Далекий радіус та ближній космос

Індекс УВ ППО 40Р6 за класифікацією НАТО SS SA-21 Growler. Комплекс призначений для знищення сучасних та перспективних засобів повітряно-космічного нападу на середній та великій дальності.

ЗРК С-400 (одночасного пуску 12 ракет) спільно з ОТРК «Іскандер» та береговими протикорабельними комплексами «Бастіон» відіграє ключову роль у концепції ЗС Росії

1. ЗАГАЛЬНА ХАРАКТЕРИСТИКА РОБОТИ

1.1 Актуальність

1.2 Ціль

1.3 Завдання

2. ОСНОВНИЙ ЗМІСТ РОБОТИ

2.1 Ешелонований захист

2.2 Складові ешелонованої системи захисту інформації

2.2.1 Антивірусні програми

2.2.2 Протоколювання та аудит

2.2.3 Фізичний захист

2.2.4 Аутентифікація та парольний захист

2.2.5 Міжмережні екрани

2.2.6 Демілітаризована зона

2.2.7 VPN

2.2.8 Система виявлення вторгнень

3. ОСНОВНІ РЕЗУЛЬТАТИ РОБОТИ

СПИСОК ВИКОРИСТАНИХ ІНФОРМАЦІЙНИХ ДЖЕРЕЛ

ешелонований захист антивірусний інформація

ЗАГАЛЬНА ХАРАКТЕРИСТИКА РОБОТИ.

Вивчення ешелонованої системи захисту в комп'ютерних системах «офісного» типу актуально у зв'язку з постійним зростанням кількості атак на мережі великих організацій з метою, наприклад, копіювання баз даних, що містять конфіденційну інформацію. Така система захисту є дуже потужним засобом проти зловмисників і може ефективно стримувати їх спроби несанкціонованого доступу (НСД) до системи, що захищається.

1.2 Ціль

Метою даної є вивчення ешелонованої системи захисту комп'ютерних систем «офісного» типу.

1.3 Завдання

Для досягнення поставленої мети необхідно вирішити такі завдання:

Вивчити принципи побудови та роботи ешелонованої системи безпеки;

Вивчити незалежні системи захисту, що включаються до ешелонованої системи захисту інформації;

Визначити вимоги до систем захисту;

2. ОСНОВНИЙ ЗМІСТ РОБОТИ

2.1 Ешелонований захист

Ешелонований захист (Defense in Depth) - концепція страхування інформації, в якій кілька різних шарів систем захисту встановлені по всій комп'ютерній системі. Його призначення - надавати надмірну захищеність комп'ютерної системи у разі несправності системи контролю безпеки або під час використання зловмисником певної вразливості.

Ідея ешелонованого захисту полягає у захисті системи від будь-якої атаки, використовуючи, як правило, послідовно ряд незалежних методів.

Спочатку ешелонований захист був суто військовою стратегією, що дозволяє швидше не попередити і запобігти, а відкласти атаку противника, купити небагато часу для того, щоб правильно розташувати різні заходи захисту. Для повнішого розуміння можна навести приклад: колючий дріт ефективно стримує піхоту, але танки легко переїжджають її. Однак протитанковими їжаками танк проїхати не може, на відміну від піхоти, яка їх просто обходить. Але якщо їх використовувати разом, то ні танки, ні піхота швидко пройти не зможуть, і сторона, що захищається, буде час на підготовку.

Під ешелонованою обороною(defense in depth) у сучасній комп'ютерній літературі розуміється практична стратегія досягнення інформаційної гарантованості (information assurance) у мережному обладнанні. Ця стратегія є балансом між властивостями захисту та вартістю, продуктивністю її функціональними характеристиками.

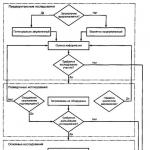

Інформаційна гарантованість досягається, коли інформація та інформаційні системи захищені від атак через застосування служб безпеки, таких як доступність, цілісність, автентифікація, конфіденційність та відмовостійкість. Програми, що реалізують ці служби, повинні базуватися на парадигмі - захист, виявлення та реакція.

Досягнення інформаційної гарантованості стратегії ешелонованої оборони потребує знаходження балансу трьох основних елементів.

1. Персонал – досягнення інформаційної гарантованості починається з рівня управління організацією. Персонал управління повинен ясно уявляти можливі загрози виконанню цільових завдань організації. За цим повинні йти інвентаризація ресурсів, визначення політики та процедур забезпечення інформаційної гарантованості, розподіл ролей персоналу та визначення відповідальності. Сюди відносяться процедури фізичного захисту та заходи безпеки персоналу.

2. Технологія - щоб переконатися, що достатні

технології обрані та правильно застосовані, необхідні розробка та впровадження ефективної політики та процедур забезпечення інформаційної гарантованості. Вони повинні включати: політику безпеки, архітектуру та стандарти системного рівня, критерії вибору необхідних продуктів, специфіку конфігурування компонентів систем, а також процедури оцінки ризиків.

Функціональні операції - цей аспект фокусується

по всій щоденній діяльності, необхідної підтримки

безпеки організації. До складу таких функціональних операцій можуть входити, наприклад, такі операції: розробка, встановлення та підтримання політики безпеки (політик безпеки); перевірка та сертифікація змін у використовуваних інформаційних технологіях; керування встановленими засобами забезпечення безпеки; контроль та реагування на поточні загрози; виявлення атак та реакція на них; процедури відновлення та перевстановлення компонентів інформаційних технологій і т.д.

Застосування захисту у багатьох місцях. Оскільки

зловмисники можуть атакувати систему з безлічі місць, включаючи зовнішні та внутрішні, організація повинна застосовувати

захисні механізми в різних точках, які повинні забезпечувати захист мереж та інфраструктури, захист кордонів мережі та

території, а також захист комп'ютерного обладнання;

Застосування рівневого захисту передбачає встановлення захисних механізмів між потенційним зловмисником та метою;

Визначення стабільності безпеки досягається оцінкою захисних можливостей кожного компонента інформаційної гарантованості;

Застосування інфраструктури виявлення атак та вторгнень,

використання методів та засобів аналізу та кореляції одержуваних даною інфраструктурою результатів.

Концепція ешелонованої оборони в даний час є загальноприйнятою, тому виробники засобів захисту реалізують її випуском цілих лінійок захисних засобів, які функціонують спільно та управляються, як правило, єдиним пристроєм управління.